Ferramentas do usuário

infra-estrutura:linux:ipsec:vpn_ipsec_remote_access

Tabela de conteúdos

VPN IPSec Remote Access

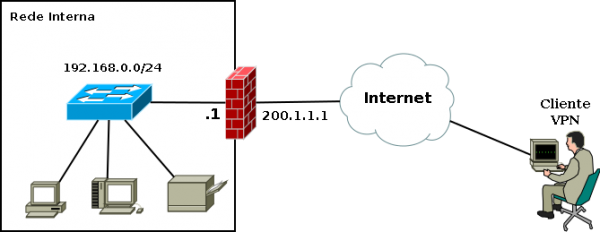

Vamos nesse post para criar uma vpn ipsec remote access, ou seja um computador na internet a fora faz o acesso a uma rede interna privada.

Para o acesso remoto no cliente iremos utilizar o cliente shrew

Com a topologia acima vamos as configurações

Configuração do servidor IPSec

A configuração do servidor IPSec que iremos realizar e bem simples utilizaremos um senha pre-compartilhada(pre-shared key) vamos iremos utilizar a seguinte configuração de criptografia

- esp=3des-md5-modp1024

- ike=3des-md5-modp1024

ipsec.conf

config setup

charonstart=yes

plutostart=no

conn %default

# para uso do ESP nao AH

# informa o algoritmo criptografia/autenticacao

# a notacao e encryption-integrity[-dhgroup][-esnmode]

# https://wiki.strongswan.org/projects/strongswan/wiki/IKEv1CipherSuites

# https://wiki.strongswan.org/projects/strongswan/wiki/IKEv2CipherSuites

esp=3des-md5-modp1024

# comma-separated list of IKE/ISAKMP SA encryption/authentication algorithms to be used, e.g.

# aes128-sha256-modp3072. The notation is encryption-integrity[-prf]-dhgroup.

# In IKEv2, multiple algorithms

# and proposals may be included, such as aes128-aes256-sha1-modp3072-modp2048,3des-sha1-md5-modp1024.

# Defaults to aes128-sha256-modp3072 (aes128-sha1-modp2048,3des-sha1-modp1536 before 5.4.0) for IKEv1

ike=3des-md5-modp1024

# quanto tempo o canal de codificação de uma conexão (ISAKMP ou IKE SA)

# deve durar antes de ser renegociado.

ikelifetime=3600s

# quanto tempo uma instância específica de uma conexão (um conjunto de chaves de criptografia

# / autenticação para pacotes de usuários) deve

# deve durar, desde a negociação bem sucedida até a expiração;

# valores aceitáveis são um número inteiro seguido de s (um tempo em se

# ou um número decimal seguido de m, h ou d

# (um tempo em minutos, horas ou dias, respectivamente) (padrão 1h, máximo 24h

# Normalmente, a conexão é renegociada (através do canal de codificação) antes de expirar (veja a marg

# Os dois fins não precisam exatamente de acordo sobre a vida útil,

# embora, se não o fizerem, haverá alguma confusão de conexões substituídas no

# que pensa que a vida é mais longa

keylife=3600s

rekeymargin=3m

keyingtries=1

keyexchange=ikev1

compress=no

dpddelay=300s

rekey=no

dpdaction=hold

closeaction=hold

authby=secret

aggressive=no

mobike=no

pfs=no

conn rw

auto=route

# Endereço Local

left=%any

# rede interna

leftsubnet=0.0.0.0/0

leftauth=psk

# LAN

right=%any

rightsourceip=192.168.0.0/24

rightauth=psk

type=tunnel

auto=add

ipsec.secrets

%any : PSK 123456 : PSK 123456